Um novo spyware chamado ZeroDayRAT foi identificado sendo comercializado abertamente pelo Telegram, com atividade registrada a partir do dia 2 de fevereiro. O desenvolvedor mantém canais dedicados à venda, ao suporte ao cliente e à divulgação de atualizações, oferecendo a qualquer comprador um kit completo de vigilância móvel pronto para uso imediato.

A ameaça se destaca não só pelo escopo técnico, mas pela acessibilidade, já que não é preciso ter qualquer habilidade em programação ou hacking para operar o painel. Basta comprar o acesso e seguir o manual.

Do smishing ao controle total

Para infectar um dispositivo, o operador precisa convencer a vítima a instalar um arquivo malicioso, um APK no caso do Android ou um payload no iOS.

O método mais comum é o smishing, no qual a vítima recebe um SMS com um link, baixa o que parece ser um aplicativo legítimo e o instala. Phishing por e-mail, lojas de apps falsas e links pelo WhatsApp ou Telegram também funcionam como vetores de infecção.

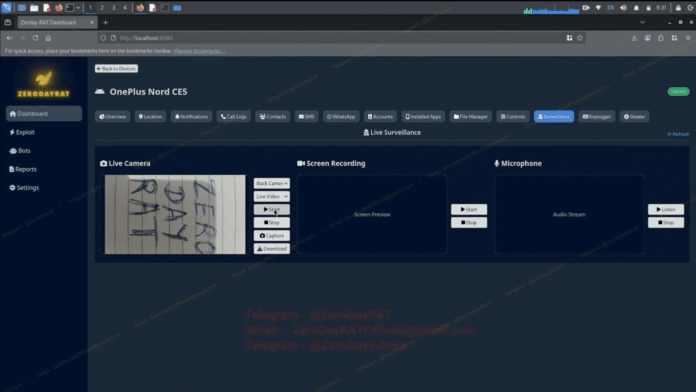

Uma vez instalado, o ZeroDayRAT abre um painel de controle completo no navegador do atacante. O suporte abrange Android 5 até a versão 16 e iOS até a versão 26, incluindo o iPhone 17 Pro.

O que o atacante vê na primeira tela

A aba de visão geral já entrega uma quantidade impressionante de informações: modelo do aparelho, versão do sistema, nível de bateria, país, status de bloqueio, dados do SIM, operadora, tempo de uso por aplicativo e uma prévia das mensagens SMS recentes, tudo numa única tela.

Isso já é suficiente para traçar um perfil detalhado da vítima, incluindo com quem ela fala, quais apps usa mais, quando está ativa e em qual rede.

Localização, notificações e contas

Cada fluxo de dados tem sua própria aba. As coordenadas de GPS são plotadas em um mapa integrado ao Google Maps, com histórico completo de localização.

As notificações são capturadas separadamente, incluindo mensagens do WhatsApp, notificações do Instagram, chamadas perdidas, atualizações do Telegram. Sem abrir um único aplicativo, o invasor tem visibilidade passiva sobre praticamente tudo o que acontece no celular.

Uma das abas mais críticas é a de contas. Todos os serviços registrados no aparelho são listados com seus respectivos usuários ou e-mails: Google, WhatsApp, Instagram, Facebook, Telegram, Amazon, Spotify, PayPal e plataformas de pagamento como PhonePe e Paytm. O suficiente para tentar uma tomada de conta ou conduzir ataques de engenharia social altamente direcionados.

O acesso ao SMS completa a coleta de dados: busca no histórico completo de mensagens, capacidade de enviar SMS a partir do número da vítima e visibilidade sobre códigos OTP de bancos e plataformas. Na prática, a autenticação em dois fatores por SMS é completamente neutralizada.

Câmera, microfone e teclado em tempo real

Até aqui, tudo é coleta passiva. A aba de vigilância vai além: transmissão ao vivo pela câmera frontal ou traseira, gravação de tela e acesso ao microfone em tempo real. Combinado com o GPS, o operador consegue assistir, ouvir e localizar o alvo simultaneamente, a partir de um navegador.

Paralelamente, um keylogger registra cada entrada com contexto de aplicativo e timestamps em milissegundos — desbloqueios biométricos, gestos, toques no teclado, abertura de apps, enquanto uma prévia ao vivo da tela aparece no painel.

Roubo direto de dinheiro e criptomoedas

O módulo de stealer de criptomoedas escaneia apps como MetaMask, Trust Wallet, Binance e Coinbase. Ele também realiza injeção de endereço via área de transferência: quando a vítima copia um endereço de carteira, o malware o substitui silenciosamente pelo endereço do atacante. O dinheiro vai para outra conta sem que ela perceba.

O módulo bancário mira apps de internet banking, Google Pay, PhonePe, Apple Pay e PayPal, capturando credenciais por meio de telas falsas sobrepostas aos apps legítimos. Com os dois módulos, um único operador pode ir atrás de contas bancárias e criptomoedas a partir do mesmo painel.

Uma ameaça que não vai embora sozinha

O ZeroDayRAT representa uma mudança preocupante no cenário de ameaças móveis. O tipo de capacidade que antes exigia investimento de nível estatal agora está disponível para qualquer pessoa disposta a pagar, sem barreiras técnicas e com suporte ativo.

Para empresas, um dispositivo comprometido vira vetor de roubo de credenciais e exfiltração de dados. Para indivíduos, significa perda total de privacidade e exposição financeira direta.